Descubre qué es el SPF, cómo funciona y por qué es fundamental para evitar la falsificación y garantizar la entrega segura de los correos electrónicos corporativos.

Aunque sea uno de los pilares de la autenticación de correos electrónicos modernos, siendo fundamental para evitar que mensajes falsos o fraudulentos se hagan pasar por comunicaciones legítimas de su empresa, es común que muchas personas aún no sepan qué es SPF y para qué sirve.

En un escenario en el que el phishing y el spoofing son prácticas cada vez más comunes, entender y configurar correctamente el registro SPF es esencial para proteger tu reputación de dominio y garantizar la entrega segura de mensajes a los destinatarios.

En este artículo, entenderás qué es SPF, cómo funciona y cuáles son sus componentes principales. Además, también aprenderás cómo configurarlo correctamente y los errores más comunes a evitar en su aplicación.

También vamos comparar el SPF con otros protocolos de autenticación, como DKIM y DMARC, para que tengas una visión completa de cómo fortalecer la seguridad de tu dominio de correo electrónico. Disfruta el contenido y ten una buena lectura.

¿Qué es un registro DNS SPF?

Antes de sumergirse en los detalles técnicos, es importante entender la base conceptual. El registro DNS SPF es una forma de decir a los servidores de correo electrónico qué direcciones IP están autorizadas para enviar mensajes en nombre de su dominio.

Se configura como un registro TXT en el DNS, y su función principal es autenticar al remitente de un mensaje antes de que llegue al destinatario.

Imagina el SPF como una lista de invitados en una portería digital: solo los IPs y dominios listados tienen permiso para “entrar” y enviar mensajes con el nombre de tu dominio. Esta verificación evita falsificaciones y reduce el riesgo de que tus mensajes legítimos sean clasificados como spam.

Definición de SPF (Sender Policy Framework)

El Sender Policy Framework (SPF) es un protocolo de autenticación de correos electrónicos definido originalmente en el RFC 7208, que especifica cómo los servidores de destino deben verificar si el servidor de origen está autorizado para enviar mensajes en nombre de un dominio.

En términos simples, el SPF utiliza un registro TXT en el DNS del dominio para listar las IPs y servidores autorizados. De esta manera, cuando se recibe un correo electrónico, el servidor destinatario consulta este registro y compara la información para decidir si el mensaje es legítimo o potencialmente fraudulento.

Por qué existe: autenticación y prevención del spoofing

El SPF fue creado como respuesta al aumento de ataques de spoofing, una técnica en la que los criminales envían correos electrónicos fingiendo ser otra persona o empresa. Esto es común en estafas de phishing, utilizadas para robar datos y credenciales estratégicas para la empresa.

En este tipo de fraude, un correo electrónico aparentemente enviado por una empresa legítima como “soporte@banco.com” en realidad se origina desde un servidor no autorizado, controlado por estafadores.

Esta práctica es ampliamente utilizada en estafas de phishing, que buscan robar contraseñas, datos financieros o información confidencial.

Casos famosos incluyen campañas falsas de PayPal, Apple ID y Correos, en las cuales los atacantes enviaban correos electrónicos casi idénticos a los originales, solicitando actualización de datos o pago de tasas.

En muchos de estos incidentes, la ausencia de SPF o su configuración incorrecta permitía que los estafadores enmascararan sus dominios, incrementando la credibilidad de los mensajes falsos.

Al implementar SPF, el dominio comienza a declarar explícitamente qué servidores pueden enviar mensajes, dificultando que terceros falsifiquen el remitente. Esto aumenta la entregabilidad de los mensajes legítimos y protege la reputación del dominio.

Cómo funcionan los registros SPF

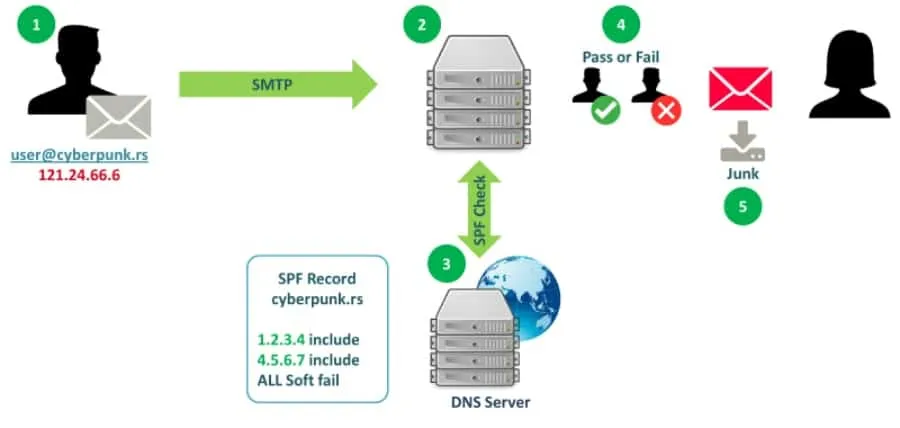

El funcionamiento de SPF se basa en una serie de consultas DNS y validaciones de origen. Por lo tanto, cuando un servidor de correo electrónico recibe un mensaje, analiza la cabecera del remitente y la compara con el registro SPF del dominio informado.

Proceso de verificación de SPF por parte del servidor de correo electrónico

La autenticación a través de SPF (Sender Policy Framework) ocurre de forma automática cada vez que un servidor de correo electrónico recibe un mensaje.

El objetivo es confirmar si el remitente tiene permiso para enviar mensajes en nombre del dominio que está utilizando. Este proceso es fundamental para prevenir fraudes, suplantación de identidad y phishing.

El servidor de destino identifica el dominio del remitente (por ejemplo: @empresa.com) y consulta el DNS en busca del registro TXT que contiene las reglas del SPF. Luego, verifica las IPs y dominios autorizados para enviar mensajes en nombre de ese dominio.

Si la IP del servidor de origen está listada, el correo electrónico es aceptado; de lo contrario, es marcado como sospechoso o rechazado, según la política configurada (-all, ~all etc.).

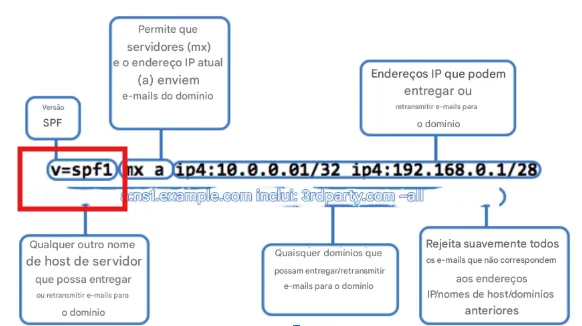

Entradas típicas: IP autorizadas, dominios incluidos y política «all»

Un registro SPF está compuesto por una secuencia de instrucciones que definen quién puede enviar correos electrónicos en nombre de un dominio. Estas instrucciones se organizan dentro de un registro TXT en el DNS y siguen una estructura estandarizada. Ejemplo:

v=spf1 ip4:192.168.1.10 include:_spf.google.com -all

En este ejemplo:

- ip4:192.168.1.10 → indica la IP autorizada para enviar correos electrónicos.

- include:_spf.google.com → incluye los servidores autorizados por Google.

- -all → define una política para los remitentes no listados (en este caso, rechazo).

Esta estructura asegura que solo los servidores previamente autorizados puedan representar el dominio, evitando la falsificación y mejorando la reputación de entrega de los correos electrónicos.

Componentes principales de un registro SPF

Cada parte del registro define una regla específica sobre quién está autorizado a enviar correos electrónicos en nombre de un dominio y qué debe suceder cuando un remitente no cumple con estas reglas.

Entender cada componente de v=spf1 hasta las políticas finales (-all, ~all, +all) es fundamental para quien gestiona servidores de correo electrónico, administra dominios corporativos o trabaja con seguridad de la información.

A continuación, detallaremos cada elemento del registro SPF, ilustrándolo con ejemplos prácticos, análisis y recomendaciones específicas para diferentes escenarios (como empresas que usan Google Workspace, Microsoft 365, HostGator Mail, entre otros).

v=spf1 — versión

El primer y obligatorio elemento de cualquier registro SPF es la declaración de versión. Informa a los servidores de correo electrónico que el dominio está utilizando el SPF versión 1, definida por el RFC 7208.

Aunque el SPF no tenga múltiples versiones activas, esta declaración es esencial para la compatibilidad con todos los proveedores de correo electrónico.

Sin el v=spf1, el servidor que está verificando el DNS puede simplemente ignorar el registro, tratando el dominio como “sin autenticación configurada”. Esto significa que los mensajes legítimos pueden ser tratados como no confiables, impactando directamente en la tasa de entrega.

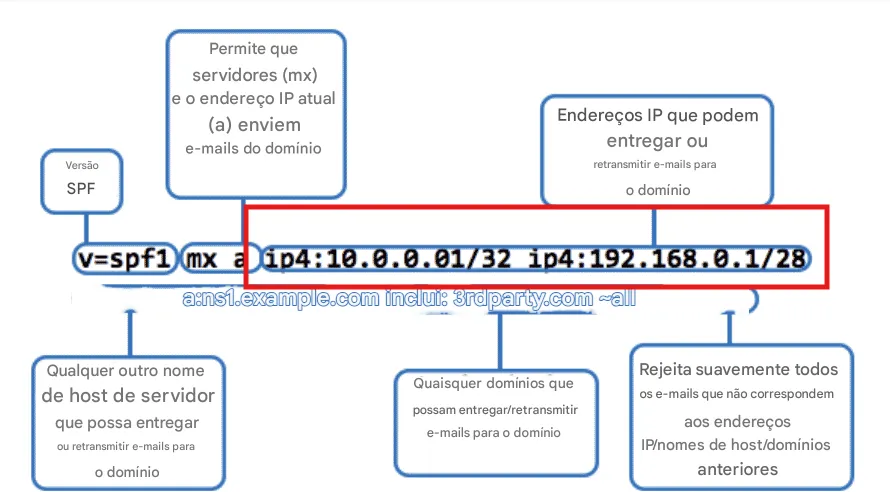

ip4: / ip6: — definiciones de direcciones IP autorizadas

Estos parámetros especifican las direcciones IPv4 o IPv6 de los servidores que están autorizados para enviar correos electrónicos. Estos son los mecanismos que identifican qué direcciones IP pueden enviar correos electrónicos en nombre del dominio.

ip4: (para direccionesIPv4)

El parámetro ip4: autoriza a un servidor que usa IPv4 a enviar mensajes. Ejemplo:

Esto significa que el rango completo de IPs 192.168.0.1/28 puede enviar correos electrónicos utilizando el dominio configurado. También es posible especificar utilizando la notación CIDR.

La notación CIDR (Classless Inter-Domain Routing) es una forma compacta de representar rangos de direcciones IP en lugar de listarlos individualmente.

Ella utiliza la estructura dirección/prefijo, donde el número después de la barra indica cuántos bits de la máscara de red se utilizan para identificar el rango de IPs.

ip6: (para direcciones IPv6)

Para redes modernas y servicios basados en IPv6, el mecanismo equivalente es ip6:: ip6:2001:db8::25, algunas precauciones y buenas prácticas serían:

- Autorice solo IPs realmente utilizados por su servidor de correo electrónico.

- Evita rangos amplios (como /8 o /16) para no abrir brechas de spoofing.

- Actualiza el registro siempre que cambies de proveedor o servidor SMTP.

include: —inclusión de dominios de terceros

Uno de los elementos más poderosos (y más mal entendidos) del SPF es el mecanismo include:. Permite delegar autoridad a otros dominios, es decir, decir que el dominio confía en las reglas SPF de otro proveedor.

Esto es esencial cuando tu empresa utiliza servicios de correo electrónico externos, como Google Workspace, Microsoft 365, Zoho Mail o HostGator Webmail.

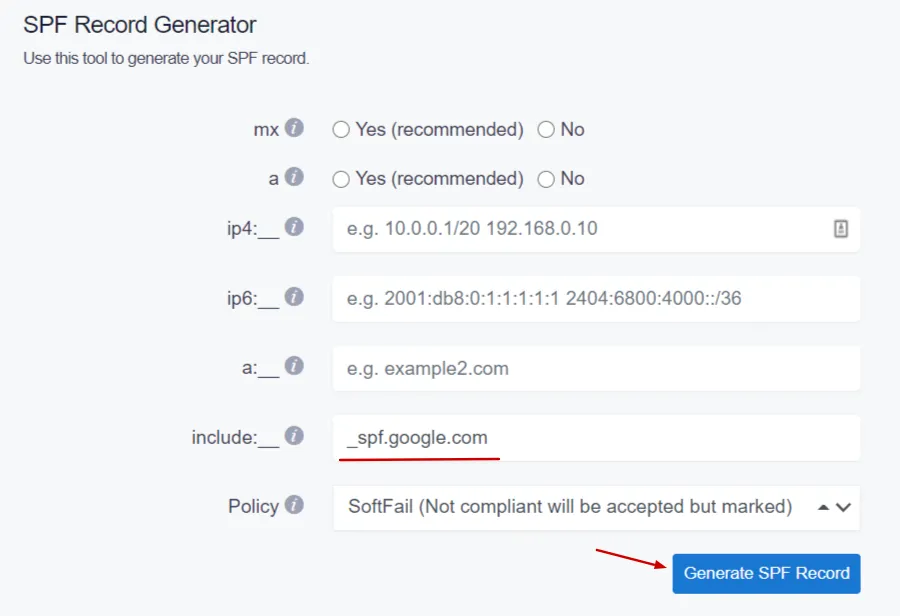

Este comando include:_spf.google.com hace que el servidor de destino consulte el registro SPF de Google, verificando si la IP remitente es parte de la lista de servidores autorizados del proveedor.

-all, ~all, +all — política para remitentes no incluidos en la lista

El calificador “all” es el cierre del registro SPF, y define qué debe suceder con los correos electrónicos enviados por servidores que no están autorizados en las reglas anteriores. Es el elemento más decisivo del SPF, ya que controla el comportamiento de aceptación, sospecha o rechazo.

-all — Fail (rechazar)

Es la política más restrictiva y recomendada para dominios corporativos.

Instruye a los servidores destinatarios a rechazar cualquier correo electrónico que no corresponda a una IP o dominio listado en el registro SPF. Ejemplo: v=spf1 include:_spf.google.com -all

~all — SoftFail (sospecha)

Indica que los mensajes fuera de las reglas no deben ser rechazados inmediatamente, sino marcados como sospechosos o “probablemente falsificados”.

+all — Pass (permite todo)

Esta configuración es extremadamente peligrosa. Ya que indica que cualquier servidor puede enviar correos electrónicos utilizando el dominio, anulando toda la seguridad del SPF. Ejemplo: v=spf1 +all.

Este tipo de regla es un error común en dominios comprometidos o mal configurados, permitiendo que los spammers utilicen el nombre de la empresa libremente, sin ningún tipo de control o verificación.

Estos calificadores definen qué hacer con correos electrónicos que no se ajustan a las reglas anteriores:

- -all: rechaza mensajes no autorizados.

- ~all: marca como sospechosas (soft fail).

- +all: permite todo (no recomendado).

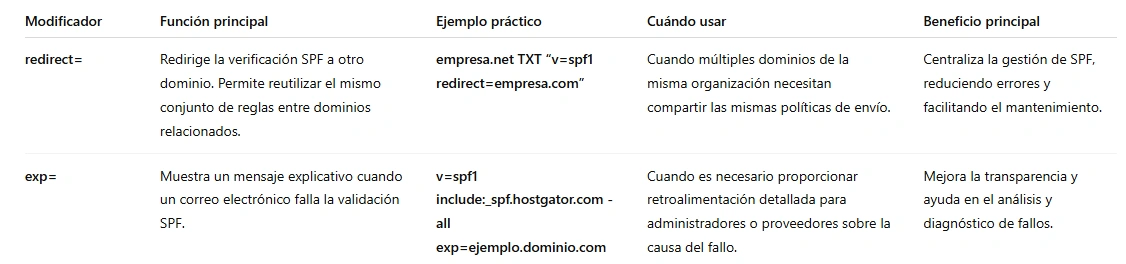

Outras regras: redirect= e exp=

El modificador redirect= permite reutilizar el mismo conjunto de reglas SPF entre diferentes dominios. Por ejemplo, una empresa con los dominios empresa.com y empresa.net puede centralizar las reglas de SPF solo en uno de ellos, según la tabla:

Por lo tanto, cualquier correo electrónico enviado por empresa.net será validado en base al SPF de empresa.com. Esta técnica simplifica el mantenimiento y evita errores de replicación.

Buenas prácticas al crear registros SPF

Implementar el SPF de manera eficiente va más allá de simplemente agregar un registro en DNS, se trata de aplicar buenas prácticas que equilibran seguridad, rendimiento y compatibilidad.

Dado que pequeños fallos en la configuración pueden comprometer toda la autenticación, generando rechazos indebidos o abriendo brechas para ataques de spoofing.

Tener solo un registro SPF por dominio

Esta es una de las reglas más importantes. El SPF solo reconoce un registro TXT con v=spf1 por dominio. Si hay múltiples registros, los servidores de destino pueden interpretar de manera incorrecta, resultando en un error de verificación (permerror).

Una buena práctica sería concentrar todos los mecanismos (ip4, include, all) en un solo registro, incluso si su empresa utiliza más de un proveedor (por ejemplo, Microsoft 365 y HostGator Mail).

Limitar el número de búsquedas DNS (lookups)

Cada include, a, mx o redirect genera una consulta DNS adicional. El protocolo SPF impone un límite de 10 búsquedas por verificación, y superar este valor causa fallos de autenticación.

Recomendación: simplifica tu registro, eliminando redundancias y verificando dependencias innecesarias con herramientas como MXToolbox SPF Analyzer.

Utilizar políticas conservadoras (-all)

La elección de la política final en un registro SPF es uno de los puntos más críticos para garantizar la seguridad sin comprometer la entrega de correos electrónicos.

La directiva -all se considera la más segura, ya que rechaza automáticamente cualquier remitente no listado en el registro. Esto reduce drásticamente el riesgo de falsificación de dominios (spoofing) y asegura que solo los servidores autorizados puedan enviar mensajes legítimos.

Verificar domínios incluídos

El comando include: se utiliza ampliamente cuando las empresas delegan parte del envío de correos electrónicos a proveedores externos, como Google Workspace, Microsoft 365, Zoho o servicios de marketing como Mailchimp.

Sin embargo, cada dominio incluido debe ser legítimo, activo y confiable. Un dominio inválido o mal configurado puede generar fallas en la autenticación, afectando la entregabilidad y la reputación del remitente, como podemos ver en la tabla.

Por eso, se recomienda revisar periódicamente los dominios incluidos en el registro SPF, principalmente cuando hay cambios de proveedores de correo corporativo. Herramientas como MXToolbox pueden ayudar en esta auditoría.

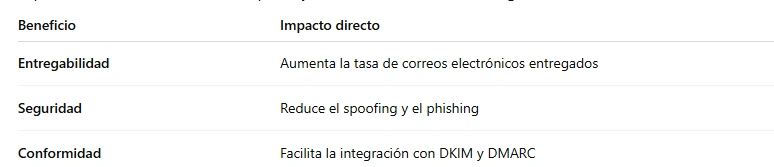

Benefícios de usar registros SPF

El uso correcto del SPF (Sender Policy Framework) aporta beneficios concretos tanto para la seguridad de la comunicación corporativa como para la eficiencia de las campañas de correo electrónico.

Al autenticar los servidores autorizados, el dominio gana credibilidad ante proveedores como Gmail, Outlook y Yahoo!, reduciendo drásticamente el riesgo de que los mensajes legítimos terminen en la carpeta de spam.

Además, el SPF actúa como una capa de defensa contra la falsificación de remitentes (spoofing), impidiendo que los agentes malintencionados envíen correos electrónicos fraudulentos en nombre de la empresa. Esta protección aumenta la confianza de los destinatarios y fortalece la reputación digital de la marca.

En conjunto con DKIM y DMARC, el SPF contribuye a una entrega más estable y segura de las comunicaciones corporativas.

Mejora en la entrega de correo electrónico

Servicios de correo electrónico como Gmail, Outlook, Yahoo! y ProtonMail verifican el SPF antes de aceptar un mensaje. Un registro válido y bien configurado aumenta significativamente las posibilidades de entrega en la buzón de entrada, evitando bloqueos por sospecha de falsificación.

Protección contra phishing y spoofing

Al impedir que dominios falsos envíen mensajes en nombre de la empresa, el SPF se convierte en una barrera esencial contra el phishing, evitando que clientes y socios reciban comunicaciones fraudulentas.

Esto protege no solo a los destinatarios, sino también la credibilidad y reputación de la marca, activos críticos en cualquier operación digital.

Conformidade com DKIM e DMARC

El SPF complementa otros mecanismos, como DKIM (firma criptográfica) y DMARC (política de autenticación), creando una capa robusta de protección.

Cómo configurar el registro SPF en su proveedor de alojamiento web

La configuración del SPF (Sender Policy Framework) es un proceso relativamente simple, pero requiere atención a los detalles para garantizar que el dominio sea autenticado correctamente y que sus mensajes no sean marcados como spam.

Acceso al panel DNS

El primer paso es acceder al panel DNS de tu alojamiento como el cPanel de HostGator y localizar la sección “Gestionar DNS” o “Zona de DNS”.

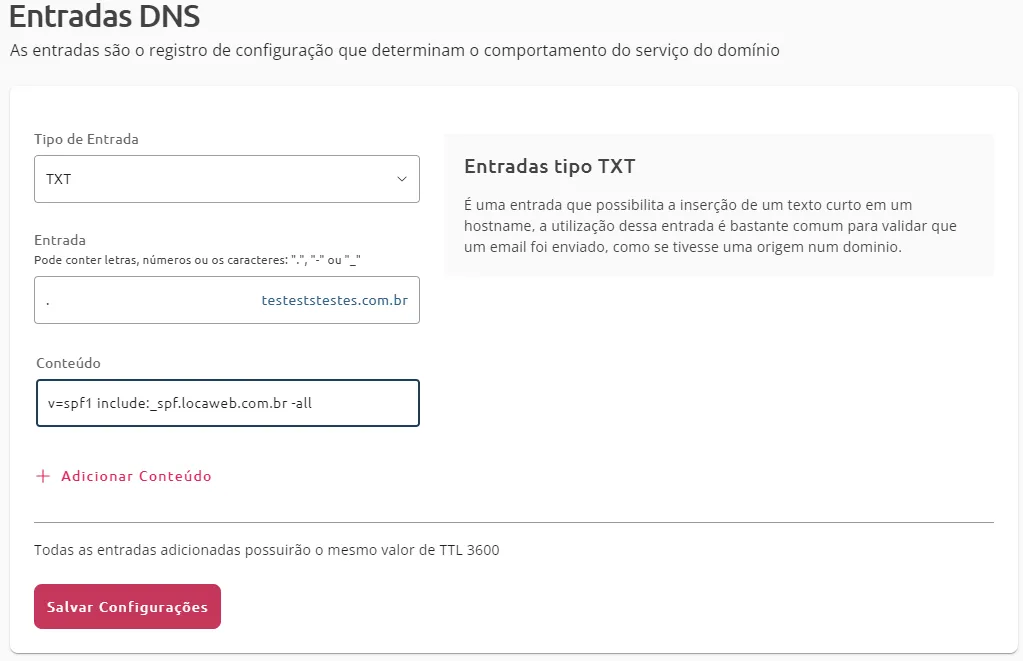

Dentro de esta área, puedes visualizar y editar los registros del dominio, como A, CNAME y TXT. Es en este último tipo donde se debe configurar el SPF.

Insertar registro TXT con valor SPF

Agregue un nuevo registro TXT con el siguiente formato básico:

Este ejemplo autoriza a los servidores de HostGator a enviar correos electrónicos en nombre de su dominio, asegurando que los mensajes enviados por webmail o por integraciones SMTP sean reconocidos como legítimos.

Después de insertar, guarde la configuración y espere la propagación del DNS, que puede llevar hasta 24 horas.

v=spf1 include:_spf.hostgator.com -allEste ejemplo autoriza a los servidores de HostGator a enviar correos electrónicos en nombre de su dominio, asegurando que los mensajes enviados por webmail o por integraciones SMTP sean reconocidos como legítimos.

Después de insertar, guarde la configuración y espere la propagación del DNS, que puede llevar hasta 24 horas.

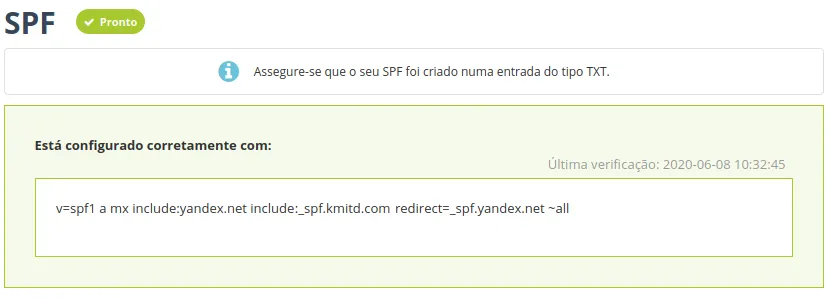

Probar la configuración con herramientas en línea

Después de la propagación, valida el registro utilizando herramientas como el MXToolbox SPF Checker o el Google Admin Toolbox CheckMX.

Estas plataformas verifican si el registro está formateado correctamente y si las políticas configuradas están siendo interpretadas por los proveedores de correo electrónico.

Errores comunes y cómo evitarlos

Incluso los profesionales experimentados pueden cometer errores que invalidan el registro SPF o comprometen la entrega de los correos electrónicos.

Por ser una tecnología sensible al formato y a la estructura, cualquier fallo mínimo puede hacer que proveedores como Gmail o Outlook rechacen tus mensajes. A continuación, ve los errores más recurrentes y cómo evitarlos.

tener varios registros SPF separados

Uno de los errores más frecuentes es crear más de un registro SPF para el mismo dominio. Esto causa un error de lectura en el DNS, ya que el servidor de correo electrónico no puede interpretar cuál debe considerarse válido.

La solución es consolidar todas las reglas en un solo registro TXT, combinando direcciones IP, dominios incluidos y políticas de fallback en una única línea de configuración.

Uso indevido de +all

El calificador +all es un error crítico que anula completamente la protección del SPF. Permite que cualquier servidor envíe mensajes en nombre del dominio, abriendo brechas para phishing y spoofing.

Prefiere siempre políticas restrictivas, como -all (rechazo total) o ~all (fallo suave).

Incluir dominios inexistentes o incorrectos

Cuando el administrador agrega un dominio inexistente en el parámetro include:, la verificación SPF falla, y los mensajes legítimos pueden ser bloqueados.

Por lo tanto, es esencial validar todos los dominios externos utilizados, especialmente los servicios de marketing por correo electrónico, como Mailchimp, SendGrid o HubSpot antes de incluirlos en el registro.

Exceder limites de lookup

El protocolo SPF permite un máximo de 10 consultas DNS (lookups) durante la verificación. Si este número se excede, el resultado será un “permerror”, indicando un fallo de configuración.

Para evitar esto, reduce el número de include: utilizados o crea subdominios específicos para diferentes flujos de envío, como mailer.empresa.com.

SPF frente a otros mecanismos de autenticación de correo electrónico

El SPF es solo una parte del ecosistema de autenticación de correos electrónicos, que también incluye DKIM y DMARC. Juntas, estas tecnologías forman una defensa completa contra falsificaciones y manipulación de mensajes.

SPF vs DKIM

El SPF valida el servidor de envío, asegurando que esté autorizado para enviar mensajes en nombre del dominio. El DKIM (DomainKeys Identified Mail), a su vez, autentica el contenido del correo electrónico, confirmando que no ha sido alterado después del envío.

Ambos son complementarios, usar solo uno de ellos deja huecos que pueden ser explotados por invasores.

SPF vs DMARC

Mientras SPF y DKIM realizan verificaciones técnicas, el DMARC (Domain-based Message Authentication, Reporting & Conformance) define políticas de acción cuando estas verificaciones fallan. Puede instruir a los proveedores a rechazar, poner en cuarentena o solo monitorear correos electrónicos sospechosos.

El DMARC depende del SPF y del DKIM para funcionar correctamente, siendo la capa final que garantiza consistencia y gobernanza de identidad digital en los envíos.

SPF, DKIM e DMARC se complementan

Se complementan para formar una estructura completa de autenticación y seguridad de correos electrónicos.

Dado que cada mecanismo actúa en una capa diferente del proceso: el SPF valida quién envía, el DKIM protege el contenido enviado, y el DMARC define cómo actuar cuando algo no cumple con lo esperado.

Cuando se aplican en conjunto, estos protocolos crean una defensa en múltiples capas, asegurando que solo los mensajes legítimos representen el dominio corporativo.

Esto aumenta significativamente la entregabilidad, reduce falsos positivos y eleva la reputación digital de la marca ante proveedores como Gmail, Outlook y Yahoo!.

Conclusión

El SPF (Sender Policy Framework) es una de las formas más efectivas de proteger los dominios de correo electrónico contra la falsificación y el fraude.

Al configurar correctamente el registro SPF, su empresa no solo aumenta la seguridad, sino que también mejora la entregabilidad de los mensajes y refuerza la reputación digital.

Con el avance de las amenazas y el crecimiento del uso de herramientas de automatización, el SPF se ha convertido en una parte esencial de la estrategia de seguridad de los correos electrónicos corporativos. Sin embargo, debe ser utilizado en conjunto con DKIM y DMARC para formar una defensa completa.

Si utiliza servicios de alojamiento y correo electrónico profesional, configure su SPF directamente desde el panel de HostGator, que ya ofrece soporte para autenticación moderna e integración con herramientas de monitoreo.

Consulte también: